Im Teil 1 wurden die Grundlagen von IoT Hardware, Firmware und Management erläutert. In der einführung habe ich aufgezeigt, warum IoT Geräte so gefährlich nfür die Sicherheit von IT-Netzen sind und wie stark IoT-Malware mittlerweile verbreitet ist.

Im gegensatz zu traditionellen Botnetzen, in denen viele Tausend Computer einen DDnS Atacke gefahren haben, bestehen IoT Botnetze aus Millionen unterschiedlicher Devices wie Routern, Wearebles, und anderen embedded Systemen. Zudem verteilen die IoT Bot Netze die Malware selbständig weiter und infizieren so andre IoT Geräte.

In diesem Teil wird erläutert, was IoT Malware ist und wie die Geräte angegriffen werden können.

Die Angreifer

Leider lässt sich nicht wirklich sagen wer hinter den Angriffen auf IoT Geräte steckt. Bruce Schneier vermutet staatliche Hacker hinter den Angriffen. IoT Devices werden oft für DDoS (Distributed Denail of Service) Angriffe eingesetzt. In seinem Artikel begründet er die Vermutung mit der Art der Angriffe, die den Anschein erwecken als solle die Verteidigungsfähigkeit der angegriffenen Firmen getestet werden. Es ist also nicht deutlich wer hinter den Angriffen steckt, deutlich ist aber, dass sie systematisch vorgehen und viele Ressoucen haben. Die Hacker sind also keineswegs zu unterschätzen.

Der Angriffsvektor

Zunächst verschafft sich der Angreifer einen Überblich über die sogenannte Angriffsfläche (AttackSurface). Unter Attack-Surface wird die Summe der möglichen Angriffe auf eine Device verstanden. Danach wird der Angriffsvektor, also der Weg definiert, über den das IoT Gerät dazu gebracht werden soll, Aktionen durchzuführen, die eigentlich nicht in seinem Aufgabenbereich fallen. Dieses Vorgehen wird so natürlich auch für andere Angriffe durchgeführt. Angriffsvektoren können dementsprechend Bilder mit eingelagertem Schadecode, Mouse over oder einfach Klicks auf ein URL sein, die dann den Schadcode lädt.

Sobald also ein Zugang zum IoT Device gefunden ist, einmal vorausgesetzt es hängt nicht direkt im Internet, können diese direkt angegriffen werden. Dabei bestehen mehrere, gängige Möglichkeiten. Einfache Passworte in Kombination mit bekannten Backdoors und oft direkter Anbindung an das Internet, machen es auch für ungeübte Anfänger einfach die Geräte zu übernehmen. Das ist um so erschreckender, weil die oben angeführten Angriffe auf Firmennetzwerke, von professionellen Organisationen durchgeführt, sich oft gehackter IoT Devices bedienen. In Folge sind nur eigne, sehr gängige aufgezählt.

Einfache Passworte

Um die Geräte möglichst einfach verwaltbar zu machen, auch für technisch nicht affine Menschen, stellen die Hersteller oft eine einzige, sehr simple Methode (Username und Passwort) über eine Web-Oberfläche zur Verfügung. Teilweise lässt sich diese Kombination gar nicht ändern oder der Nutzer wird nicht aufgefordert das Default Verhalten zu ändern. Selbst wenn die Kombination sich ändern lässt und Anwender dazu initial aufgefordert werden, wird in den seltensten Fällen verhindert, dass einfache Kombinationen wie user/user oder admin/admin, die schon initial vergeben sind, erneut eingegeben werden. Viele Anwender sind sich des entstehenden Risikos gar nicht bewusst.

Keine Verschlüsselung

Wie schon im 1 Teil beschrieben, ist bei der Entwicklung von Firmware und Apps für IoT das Augenmerk eher auf der Funktionalität denn auf Sicherheit. Das führt dazu, dass die wenigsten IoT Anwendungen mittels TLS kommunizieren oder gar Verschlüsselung der Messages einsetzen. Iot Entwickler fordern daher auch Prozessoren mit integrierten Crypto Funktionen, damit diese Aufgaben in der Hardware Plattform erledigt werden.

Hintertüren

Recht interessant ist das Prinzip einiger Hersteller neben den offiziellen Zugängen auch noch Backdoors für eine einfachere Wartung ihrer Devices einzubauen. Diese Zugänge lassen sich auch nicht deaktivieren. Sie sind meist inForm von vordefinierten Usern oder auch durch offene Ports realisiert. Beides lässt sich einfach aushebeln, sobald man im Besitz der Serviceaccounts ist. Mit der IoT Suchmaschine Shodan werden direkt im Internet angeschlossene Devices genau des Typs gesucht, dessen Backdoor bekannt ist. Die können anschließend leicht übernommen werden.

Ein gutes Beispiel ist DblTek, die eine Telnet Shell mit Root Zugang auf Ihren Devices implementiert haben. DblTek war trotz Hinweis der Entdecker der Backdoor nicht bereit diese zu schließen. Stattdessen haben Sie das Login Verfahren etwas erschwert.

Statistik der Angriffe

Um eine Möglichkeit zu haben die Angriffe quantitativ und qualitativ bewerten zu können, installieren Sicherheitsforscher sogenannte Honypots. Damit diese nicht als solche durch die Hacker identifiziert werden, ist ein recht hoher Aufwand notwendig. Die IP Adressen und auch das Setup der IoT Honypots müssen laufend verändert werden, damit diese nicht durch die Angreifer erkannt und bei Ihren Attacken ausgelassen werden.

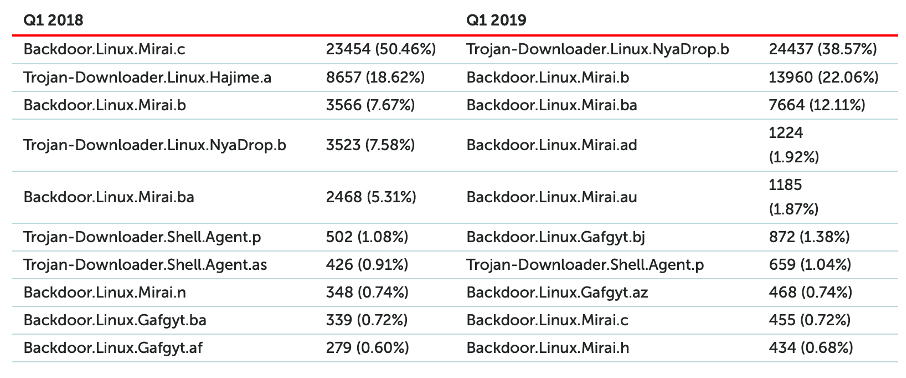

In der ersten Hälfte 2019 hat Kapersky Labs über 105 Millionen Angriffe auf Telnet Basis erfasst, die von 276.000 IP Adressen ausgingen. Zum Vergleich, im ganzen Jahr 2018 waren es 12 Millionen Angriffe von 69.000 IP Adressen. Kaperski hat auch eine Liste der User Namen und Passworte veröffentliche, die bei den Login Versuchen genutzt wurden. Ebenfalls zeigt sich, dass neu auf dem Markt erschienen Devices sehr schnell gezielt angegriffen werden. Das deutet darauf hin, dass die Erfolgsrate bei aktuellen Devices immer noch hoch ist.

Abschließend

Kann man behaupten, jedes im Internet präsente Device gerät schnell unter Angriff. Insbesondere die sogenannten Well Known Ports kommen dafür in Frage. Aber auch Port Scanning ist nicht ungewöhnlich. Das kann jeder einfach testen, indem man einen Linux Server direkt ins Internet hängt und in der Logdatei die fehlerhaften Anmeldeversuche per ssh (port22) checkt. Mit wenig Aufwand lässt sich über IP Tables auch nachvollziehen woher die Versuche kommen. Ich bekomme ca. 20 Login Versuche oder Portscanns auf meinen Routern zu sehen, pro Tag. Daneben jede Menge gedroppte Pakete aus bekannten Bot Netzen, die gar nicht erst zur Anmeldung durchkommen.

Die beiden Kommenden Folgen zeigen auf wie ein Angriff abläuft und welche Möglichkeiten jeder hat sich dagegen zu schützen, dass seine Devices teil eines Bot Netzes werden.