Das BSI gibt jedes Jahr einen aktualisierten Cyber Security Report heraus. In 2019 wird verstärkt auf die Angriffe mir Ransomware, insbesondere Emotet und Botnet DDoS Angriffe hingewiesen.

IoT

In Deutschland ist die Infektionslage der IoT Devices in Privaten Umgebungen im Vergleich zu USA und Asien vergleichsweise gering. Das liegt vor allem an dem Router basiertem Zugang zum Internet. Die Router verhindern normalerweise den direkten Zugriff auf das IoT Device von außen, sofern es nicht explicit freigegeben wird. Trotzdem sollten die Devices auch im Heimnetz in einem separierten Netzsegment angebunden werden. Das lässt sich mit der weit verbreiten Fritzbox beispielsweise durch Einrichtung eines Gastnetzens erreichen, mit dem dann die IoT Geräte verbunden werden.

Ransomware

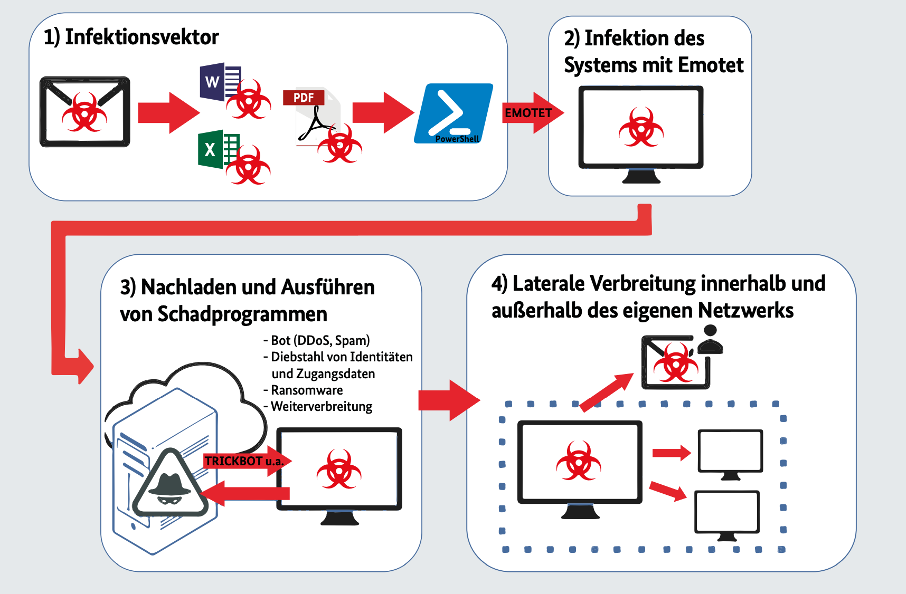

Emotet ist erstmals 2010 aufgetaucht. Mittlerweile in diversen Modifikationen verstärken sich die Angriffe erneut. Persönlich bin ich aktuell an einem Fall involviert, bei dem durch die Infektion eines Notariats und Anwaltskanzlei eine Welle neuer Infektionen ausgelöst wurde.

Das Muster ist Typisch für die aktuellen Angriffe mit dem seit August 2019 vermehrt eingesetzten Outlook-Harvesting. Dabei werden von einem infizierten Rechner nicht nur die Kontaktbeziehungen, sondern auch die eMail Inhalte ausgespäht. In dem vorliegenden Fall wurden absolut glaubwürdig wirkende Mails mit Bezug auf aktuelle Geschäftsvorfälle versendet. An diesen Mails waren infizierte Word Dokumente angehängt, die über Macro automatisch Emotet auf dem Rechner des Mailempfängers nachgeladen und installiert haben. Da viele Privatanwender und auch Firmen mit wenig Wissen sowie geringer Affinität zur IT-Sicherheit betroffen sind, breitet sich der Angriff noch immer schnell aus. Auch die nicht unverzüglich getroffenen Schutzmaßnahmen sowie die unterlassene Information der potentiell Betroffenen führt in diesem Fall zur weiteren Ausbreitung.

Gezielte Angriffe auf Unternehmen

Laut dem Bericht nehmen auch die Gezielten Angriffe auf große Unternehmen zu. Die Motivation ist offensichtlich die höhere Bereitschaft auf Erpressungsversuche einzugehen und Zahlungen in Cryptowährung zu leisten. Der Erfolg scheint allerdings nach wie vor gering. Auch bei Zahlung sind die wenigsten Angreifer in der Lage die Systeme wieder zu entschlüsseln oder reagieren gar nicht.

Ein Beispiel ist der Angriff auf einen norwegischen Aluminium Konzern im März 2019. Der Schaden betrug deutlich über 30 Mio. Euro. Die gesamte Produktion musste zeitweise auf Handbetrieb umgestellt werden und der Aluminium Preis an der Börse ist gestiegen. Alleine mit gezielten Spekulationen lassen sich aus solchen Angriffen enorme Gewinne erzielen.

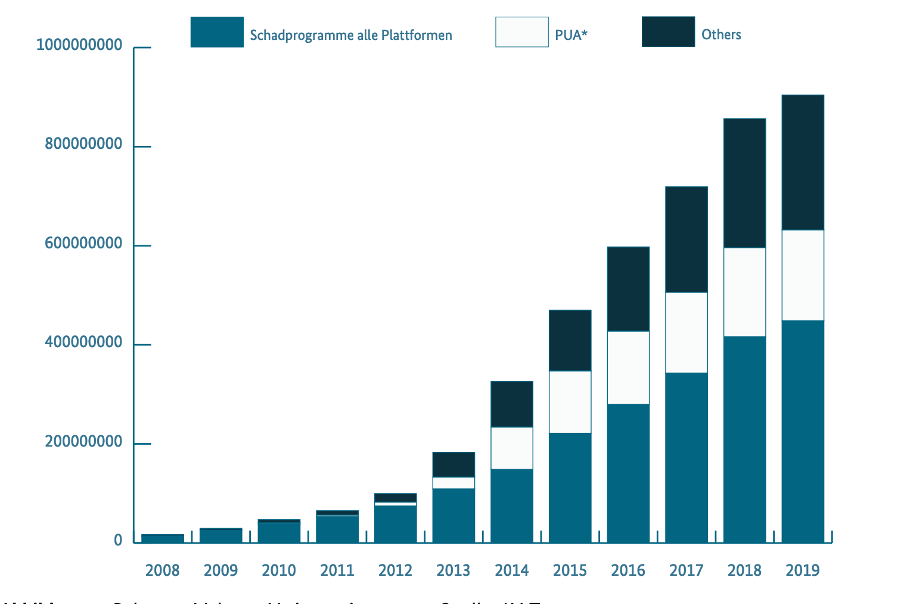

Aktuell (Abb. 2) sind ca. 114 Mio. neue Malware Varianten bekannt. Davon entfallen ca 65 Mio. auf Windows, 3,4 Mio. auf Andriod und 0,09 auf MacOS. Weitere 39 Mio. entfallen in die Kategorie sonstige. Dazu zählen weitgehen Betriebssystem unabhängige Java, Makros in Dokumenten, Scripte und auch Java Script Angriffe.

Gegenmaßnahmen

Das BSI empfiehlt gegen Emotet unbedingt auf zeitnahe Installation von Sichertheitsupdates für Betriebssysteme und Anwendungssoftware zu installieren. Zudem sollte unbedingt ein offline Backup und Monitoring der Log Dateien implementiert werden. Für Unternehmen sind Security Konsolen wie zum Beispiel QRadar eine Lösung. Auch Privatanwender können die kostenlose Community Edition nutzen. Weiterhin ist die Sensibilisierung der Anwender zu Social Engeneering Methoden wichtig, da technische Maßnahmen nur bedingt wirksam sind oder zu spät greifen. Auch sollten Scripting Hosts per Police in Unternehmensnetzen auf bekannte Scripte eingeschränkt werden. Weitere Informationen findet an beim BSI.